Na primeira parte desta série, vimos a Visão geral do VMware vSphere Standard Switch (VSS) e vSphere Distributed Switch (VDS), como criar o VSS e como a arquitetura e o gerenciamento do VDS são diferentes do VSS.

Nesta segunda parte, veremos o seguinte:

- Switches distribuídos e grupos de portas do vSphere

- VDS – configuração passo a passo

- Diferença e semelhanças entre VSS e VDS

- Migrando entre VSS e VDS e Voltar

Junto com isso, veremos também as práticas recomendadas do vSphere Virtual Switch.

Exibindo comutadores distribuídos e grupos de portas do vSphere

Vamos dar uma olhada nas propriedades de um grupo de portas do vSphere Distributed Switch e ver as opções disponíveis para o administrador do vSphere.

Torna-se evidente que você tem mais definições de configuração disponíveis com o grupo de portas do vSphere Distributed Switch

.

Exibindo Switches distribuídos do vSphere no vSphere Client

Examinando as propriedades de um grupo de portas de switch distribuído do vSphere

Configurações avançadas do grupo de portas do vSphere Distributed Switch

Na tela de configurações da VLAN das propriedades do vSphere Distributed Switch, você vê a configuração do tipo VLAN. Observe a opção VLAN privada com o vSphere Distributed Switch.

As opções de VLAN incluem VLANs privadas com o vSphere Distributed Switch

Na tela Segurança, você pode configurar o modo promíscuo, as alterações de endereço MAC e as transmissões forjadas para o grupo de portas do vSphere Distributed Switch.

Exibindo as configurações de segurança do grupo de portas do vSphere Distributed Switch

Na tela Agrupamento e failover, você vê muitas configurações diferentes para várias funcionalidades de agrupamento e failover. Observe com o grupo de portas do vSphere Distributed Switch a rota com base na carga física da NIC como uma das opções para o balanceamento de carga.

Configurações de formação de equipe e de failover para um grupo de portas do vSphere Distributed Switch

As configurações de modelagem de tráfego permitem modelagem de tráfego do Ingress e modelagem do tráfego de Saída.

A tela Monitoramento permite ativar ou desativar o monitoramento do grupo de portas do vSphere Distributed Switch.

Monitorando configurações para um grupo de portas do vSphere Distributed Switch

Monitorando configurações para um grupo de portas do vSphere Distributed Switch

A tela Configurações diversas permite ativar Bloquear todas as portas.

Exibindo as configurações diversas de um grupo de portas do vSphere Distributed Switch

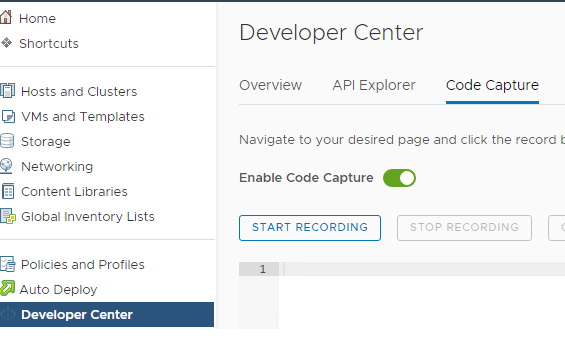

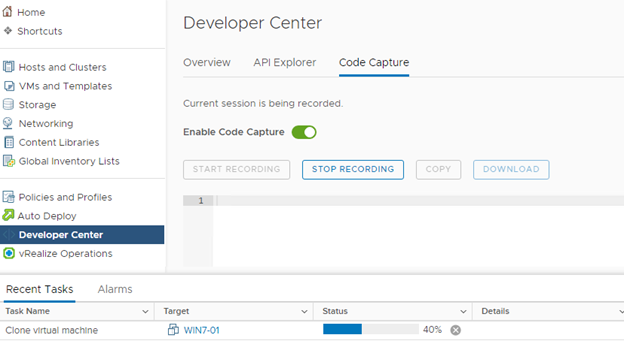

Criando um Switch Distribuído do vSphere

As discussed, the vSphere Distributed Switch is created at the vCenter Server level and pushed

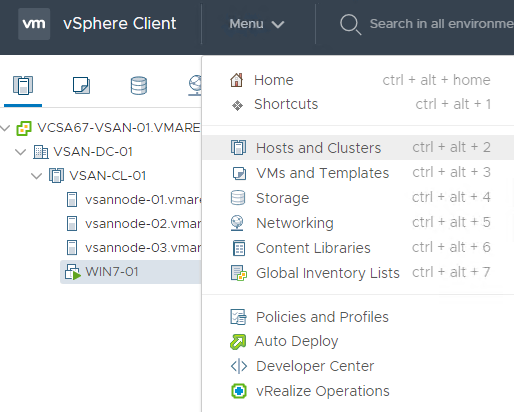

Conforme discutido, o vSphere Distributed Switch é criado no nível do vCenter Server e enviado para os hosts ESXi à medida que são associados ao VDS. Portanto, criamos o novo VDS na exibição Rede do vSphere Client.

Navegue até as configurações de rede no vSphere Client. Clique com o botão direito do mouse no nó vSphere Datacenter e selecione Distributed Switch > New Distributed Switch.

Criando um novo Switch Distribuído do vSphere

Isso inicia o assistente Novo Switch Distribuído. A primeira coisa que você configura é o Nome e o Local. Escolha um nome para o novo VDS.

Configurando o nome e o local para um novo vSphere Distributed Switch

Selecione a versão do novo vSphere Distributed Switch. Abaixo estão as versões disponíveis no assistente.

| Opção |

Descrição |

| Version 6.6.0 |

Compatível com ESXi versão 6.7 e posterior. |

| Version 6.5.0 |

Compatível com ESXi versão 6.5 e posterior. Os recursos lançados com versões posteriores do vSphere Distributed Switch não são suportados. |

| Version 6.0.0 |

Compatível com ESXi versão 6.0 e posterior. Os recursos lançados com versões posteriores do vSphere Distributed Switch não são suportados. |

Selecione a versão do vSphere Distributed Switch para criar

Selecione a versão do vSphere Distributed Switch para criar

Na tela Definir configurações, você define o número de uplinks, configurações de Controle de E / S de rede e também nomeia o primeiro nome do grupo de portas padrão.

Definindo as configurações do novo vSphere Distributed Switch

Definindo as configurações do novo vSphere Distributed Switch

Pronto para concluir o assistente Novo Switch Distribuído.

Concluindo a configuração do novo switch distribuído

Concluindo a configuração do novo switch distribuído

Você verá o novo vSphere Distributed Switch na lista de redes disponíveis na visualização Networking do vSphere Client.

Viewing the newly created vSphere Distributed SwitchCom o vSphere Distributed Switch, a criação do novo VDS é apenas parte da tarefa.

Viewing the newly created vSphere Distributed SwitchCom o vSphere Distributed Switch, a criação do novo VDS é apenas parte da tarefa.

Em seguida, precisamos adicionar hosts ESXi ao novo VDS. Vamos ver como.

Adicionar hosts ESXi a um switch distribuído do vSphere

Em seguida, precisamos adicionar os hosts ESXi ao novo vSphere Distributed Switch. Para fazer isso, clique com o botão direito do mouse no novo vSphere Distributed Switch e escolha Adicionar e gerenciar hosts.

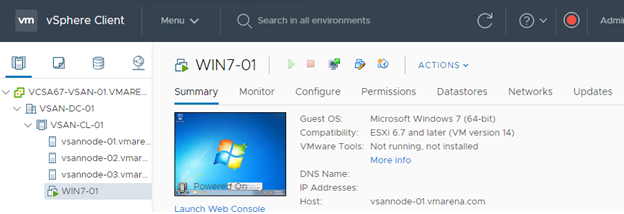

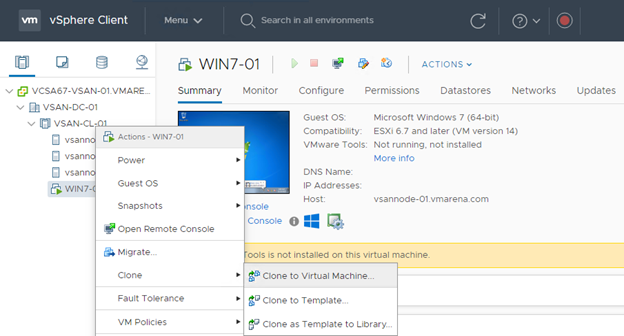

Adicione e gerencie hosts para adicionar hosts ESXi a um VDSA primeira parte do assistente Adicionar e gerenciar hosts é escolher a ação que você deseja executar. Como queremos associar hosts ESXi a um novo vSphere Distributed Switch, escolhemos a opção Adicionar hosts.

Adicione e gerencie hosts para adicionar hosts ESXi a um VDSA primeira parte do assistente Adicionar e gerenciar hosts é escolher a ação que você deseja executar. Como queremos associar hosts ESXi a um novo vSphere Distributed Switch, escolhemos a opção Adicionar hosts.

Adicionar novos hosts ao comutador distribuídoAdicionar novos hosts ao comutador distribuído Na tela Hosts selecionados, clique no sinal de “mais verde” para abrir a caixa de diálogo Selecionar novos hosts.

Adicionar novos hosts ao comutador distribuídoAdicionar novos hosts ao comutador distribuído Na tela Hosts selecionados, clique no sinal de “mais verde” para abrir a caixa de diálogo Selecionar novos hosts.

Selecione hosts para adicionar a esse switch distribuídoNa caixa de diálogo Selecionar novos hosts, marque a caixa de seleção ao lado dos hosts que você deseja adicionar ao novo vSphere Distributed Switch. Pense na facilidade com que isso permite adicionar o mesmo VDS configurado a todos os hosts selecionados. Com o VSS, você teria que configurar um novo comutador VSS em cada host ESXi e garantir que as configurações sejam idênticas para as VMs do vMotion e outros motivos.

Selecione hosts para adicionar a esse switch distribuídoNa caixa de diálogo Selecionar novos hosts, marque a caixa de seleção ao lado dos hosts que você deseja adicionar ao novo vSphere Distributed Switch. Pense na facilidade com que isso permite adicionar o mesmo VDS configurado a todos os hosts selecionados. Com o VSS, você teria que configurar um novo comutador VSS em cada host ESXi e garantir que as configurações sejam idênticas para as VMs do vMotion e outros motivos.

Escolha os novos hosts a serem adicionados ao VDSAgora, os novos hosts ESXi estão selecionados.

Escolha os novos hosts a serem adicionados ao VDSAgora, os novos hosts ESXi estão selecionados.

Novos hosts ESXi são selecionados para serem adicionados ao novo VDSPara cada host ESXi, ele precisa de um adaptador de rede físico conectado como um uplink ao novo VDS.

Novos hosts ESXi são selecionados para serem adicionados ao novo VDSPara cada host ESXi, ele precisa de um adaptador de rede físico conectado como um uplink ao novo VDS.

Nota: temos o vmnic2 gratuito nos dois hosts.

Clique no botão Atribuir uplink.

Gerenciar adaptadores físicos para os hosts ESXi para vincular ao novo VDS

Gerenciar adaptadores físicos para os hosts ESXi para vincular ao novo VDS

Na caixa de diálogo Selecionar uma ligação ascendente, clique na ligação ascendente específica ou na atribuição automática. Você também pode clicar na caixa Aplicar esta atribuição de uplink ao restante dos hosts. Fazendo isso, você pode economizar muito tempo configurando as atribuições do adaptador de rede físico, pois seleciona essa opção uma vez e é aplicada a cada host que você está adicionando.

Selecionando uma ligação ascendenteOs adaptadores de rede físicos agora estão atribuídos aos hosts ESXi. Observe que eles são exibidos como (Atribuído) e também exibe em qual slot de ligação ascendente o adaptador de rede físico escolhido será atribuído.

Selecionando uma ligação ascendenteOs adaptadores de rede físicos agora estão atribuídos aos hosts ESXi. Observe que eles são exibidos como (Atribuído) e também exibe em qual slot de ligação ascendente o adaptador de rede físico escolhido será atribuído.

Agora, os uplinks para cada host estão atribuídos ao VDSNa tela Gerenciar adaptador do VMkernel, você pode gerenciar e atribuir adaptadores de rede VMkernel ao comutador distribuído.

Agora, os uplinks para cada host estão atribuídos ao VDSNa tela Gerenciar adaptador do VMkernel, você pode gerenciar e atribuir adaptadores de rede VMkernel ao comutador distribuído.

Manage VMkernel adaptersAlém disso, você pode migrar a rede da VM para selecionar máquinas virtuais ou adaptadores de rede para migrar para o comutador distribuído, se desejar. Como nosso VDS será usado para o tráfego de máquinas virtuais, não há portas do VMkernel para migrar.

Manage VMkernel adaptersAlém disso, você pode migrar a rede da VM para selecionar máquinas virtuais ou adaptadores de rede para migrar para o comutador distribuído, se desejar. Como nosso VDS será usado para o tráfego de máquinas virtuais, não há portas do VMkernel para migrar.

Migrate VM networkingPor fim, você acessa a tela Pronto para concluir, agora revise suas configurações e seleções e clique em Concluir.

Ready to complete the Add and Manage hosts wizardComparando recursos do vSphere Standard Switch vs vSphere Distributed Switch

A tabela a seguir é uma comparação dos vários recursos oferecidos por um comutador virtual VSS ou VDS. Observe que o VSS é bastante limitado quando comparado aos recursos mais avançados encontrados no VDS.

Migrando entre VSS e VDS e Voltar

Migrando entre VSS e VDS e Voltar

O vSphere Standard Switch e o vSphere Distributed oferecem grande flexibilidade de migração. No entanto, convém ter vários adaptadores de rede para trabalhar, para que haja uma reversão fácil entre uma migração com falha em qualquer direção.

Lembre-se dos seguintes pontos para migrar entre o VSS e o VDS e seguir na outra direção.

- Possui vários adaptadores de rede

- Primeiro, mova um adaptador de rede do VSS para VDS ou VDS para VSS

- Verifique se você criou os grupos de portas relevantes, marcados com as VLANs apropriadas para migrar o VMkernel e as máquinas virtuais

- Depois que um adaptador de rede é atribuído ao tipo de comutador de destino e os grupos de portas do comutador virtual estão em vigor, você pode migrar portas e máquinas virtuais do VMkernel

- Lembre-se de que a migração para o VDS é realizada no nível de rede do vCenter Server e a migração para o VSS é realizada nas configurações de rede do host do ESXi

O esquema básico do processo em qualquer direção após a configuração dos requisitos do comutador virtual de destino e do grupo de portas será semelhante a:

- Retire um dos adaptadores de rede do comutador virtual de origem e atribua-o ao comutador de destino

- Mover portas do VMkernel para o comutador virtual de destino

- Verifique a conectividade para e entre todos os recursos

- Mova máquinas virtuais para os novos grupos de portas no comutador virtual de destino

- Mova todos os adaptadores de rede do comutador virtual de origem para o comutador virtual de destino

Práticas recomendadas do vSphere Virtual Switch

Existem algumas práticas recomendadas comuns aos dois tipos de comutadores virtuais do vSphere e outras um pouco mais personalizadas para cada tipo de comutador.

Abaixo estão algumas práticas recomendadas comuns a serem lembradas ao trabalhar com o vSphere Standard Switches e o vSphere Distributed Switches.

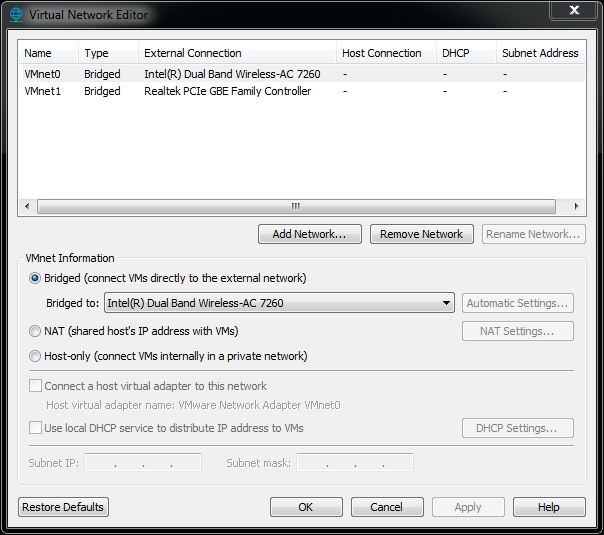

- Use vários uplinks físicos para cada comutador virtual para redundância

- Implante o mesmo número de adaptadores de rede físicos e velocidades de porta em todos os hosts conectados a qualquer tipo de comutador

- Use o controle de E / S de rede ao usar vários tipos de tráfego atravessando um único adaptador

- Verifique se os tamanhos de MTU correspondem entre os grupos de portas e o próprio comutador virtual

- Considere sua configuração e pedido de failover

- Use VLANs para separar o tráfego sem precisar usar grandes quantidades de adaptadores de rede físicos

- Use VLANs privadas quando houver necessidade de ainda mais separação e isolamento

- Se estiver usando um VDS, mantenha um VSS provisionado em cada host para conectividade de emergência, caso algo catastrófico aconteça com o VDS

- O uso de comutadores virtuais VDS ressalta a necessidade de fazer backup do vCenter Server. Como a configuração do VDS é realizada com o vCenter, verifique se você está fazendo backup do seu equipamento VCSA usando a solução de backup integrada na interface VAMI

- Mantenha as configurações de comutador virtual consistentes ao usar comutadores virtuais do VSS

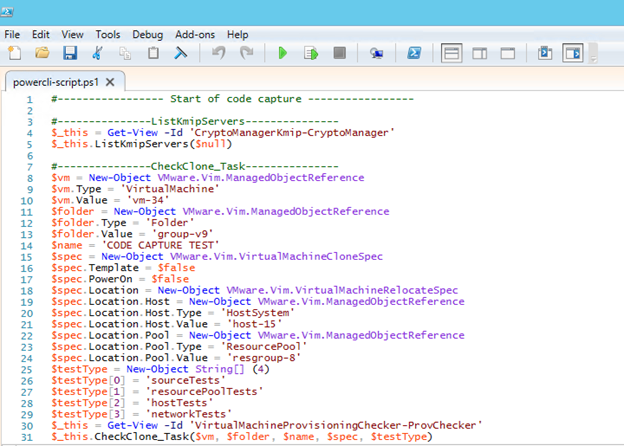

- Use o PowerCLI, se possível, para implementar as configurações do VSS de forma consistente nos hosts ESXi para ajudar a eliminar o desvio de configuração

Pensamentos finais

A rede virtual do VMware vSphere fornece aos administradores do vSphere opções poderosas para controlar e gerenciar o tráfego de rede dentro e fora das máquinas virtuais na infraestrutura do vSphere. Os dois tipos de comutadores virtuais no vSphere: vSphere Standard Switch (VSS) e vSphere Distributed Switch (VDS) permitem opções realmente excelentes de conectividade para ambientes vSphere.

Enquanto o vSphere Standard Switch é um comutador básico muito capaz que pode executar ambientes de produção muito grandes do vSphere, o vSphere Distributed Switch é a opção mais poderosa e escalável dos dois. Os planos de gerenciamento e dados separados do vSphere Distributed Switch permitem gerenciamento centralizado, enquanto ainda permitem que os hosts ESXi transportem tráfego, mesmo quando o vCenter Server não está disponível. Ele requer uma licença Enterprise Plus ou vSAN para usá-lo. Se você deseja operar o ambiente do VMware vSphere em escala, o switch VDS é certamente a melhor escolha e fornece muitos dos recursos e capacidades necessários para configurações de rede mais avançadas, bem como a solução de rede definida pelo software NSX da VMware.

Monitorando configurações para um grupo de portas do vSphere Distributed Switch

Monitorando configurações para um grupo de portas do vSphere Distributed Switch

Selecione a versão do vSphere Distributed Switch para criar

Selecione a versão do vSphere Distributed Switch para criar Definindo as configurações do novo vSphere Distributed Switch

Definindo as configurações do novo vSphere Distributed Switch Concluindo a configuração do novo switch distribuído

Concluindo a configuração do novo switch distribuído Viewing the newly created vSphere Distributed SwitchCom o vSphere Distributed Switch, a criação do novo VDS é apenas parte da tarefa.

Viewing the newly created vSphere Distributed SwitchCom o vSphere Distributed Switch, a criação do novo VDS é apenas parte da tarefa. Adicione e gerencie hosts para adicionar hosts ESXi a um VDSA primeira parte do assistente Adicionar e gerenciar hosts é escolher a ação que você deseja executar. Como queremos associar hosts ESXi a um novo vSphere Distributed Switch, escolhemos a opção Adicionar hosts.

Adicione e gerencie hosts para adicionar hosts ESXi a um VDSA primeira parte do assistente Adicionar e gerenciar hosts é escolher a ação que você deseja executar. Como queremos associar hosts ESXi a um novo vSphere Distributed Switch, escolhemos a opção Adicionar hosts. Adicionar novos hosts ao comutador distribuídoAdicionar novos hosts ao comutador distribuído Na tela Hosts selecionados, clique no sinal de “mais verde” para abrir a caixa de diálogo Selecionar novos hosts.

Adicionar novos hosts ao comutador distribuídoAdicionar novos hosts ao comutador distribuído Na tela Hosts selecionados, clique no sinal de “mais verde” para abrir a caixa de diálogo Selecionar novos hosts. Selecione hosts para adicionar a esse switch distribuídoNa caixa de diálogo Selecionar novos hosts, marque a caixa de seleção ao lado dos hosts que você deseja adicionar ao novo vSphere Distributed Switch. Pense na facilidade com que isso permite adicionar o mesmo VDS configurado a todos os hosts selecionados. Com o VSS, você teria que configurar um novo comutador VSS em cada host ESXi e garantir que as configurações sejam idênticas para as VMs do vMotion e outros motivos.

Selecione hosts para adicionar a esse switch distribuídoNa caixa de diálogo Selecionar novos hosts, marque a caixa de seleção ao lado dos hosts que você deseja adicionar ao novo vSphere Distributed Switch. Pense na facilidade com que isso permite adicionar o mesmo VDS configurado a todos os hosts selecionados. Com o VSS, você teria que configurar um novo comutador VSS em cada host ESXi e garantir que as configurações sejam idênticas para as VMs do vMotion e outros motivos. Escolha os novos hosts a serem adicionados ao VDSAgora, os novos hosts ESXi estão selecionados.

Escolha os novos hosts a serem adicionados ao VDSAgora, os novos hosts ESXi estão selecionados. Novos hosts ESXi são selecionados para serem adicionados ao novo VDSPara cada host ESXi, ele precisa de um adaptador de rede físico conectado como um uplink ao novo VDS.

Novos hosts ESXi são selecionados para serem adicionados ao novo VDSPara cada host ESXi, ele precisa de um adaptador de rede físico conectado como um uplink ao novo VDS. Gerenciar adaptadores físicos para os hosts ESXi para vincular ao novo VDS

Gerenciar adaptadores físicos para os hosts ESXi para vincular ao novo VDS  Selecionando uma ligação ascendenteOs adaptadores de rede físicos agora estão atribuídos aos hosts ESXi. Observe que eles são exibidos como (Atribuído) e também exibe em qual slot de ligação ascendente o adaptador de rede físico escolhido será atribuído.

Selecionando uma ligação ascendenteOs adaptadores de rede físicos agora estão atribuídos aos hosts ESXi. Observe que eles são exibidos como (Atribuído) e também exibe em qual slot de ligação ascendente o adaptador de rede físico escolhido será atribuído. Agora, os uplinks para cada host estão atribuídos ao VDSNa tela Gerenciar adaptador do VMkernel, você pode gerenciar e atribuir adaptadores de rede VMkernel ao comutador distribuído.

Agora, os uplinks para cada host estão atribuídos ao VDSNa tela Gerenciar adaptador do VMkernel, você pode gerenciar e atribuir adaptadores de rede VMkernel ao comutador distribuído. Manage VMkernel adaptersAlém disso, você pode migrar a rede da VM para selecionar máquinas virtuais ou adaptadores de rede para migrar para o comutador distribuído, se desejar. Como nosso VDS será usado para o tráfego de máquinas virtuais, não há portas do VMkernel para migrar.

Manage VMkernel adaptersAlém disso, você pode migrar a rede da VM para selecionar máquinas virtuais ou adaptadores de rede para migrar para o comutador distribuído, se desejar. Como nosso VDS será usado para o tráfego de máquinas virtuais, não há portas do VMkernel para migrar.

Migrando entre VSS e VDS e Voltar

Migrando entre VSS e VDS e Voltar