O WildPressure usa malware e tem como alvo organizações não vistas em outras campanhas.

Pesquisadores descobriram uma campanha de ataque que usa malware anteriormente não visto para atingir organizações do Oriente Médio, algumas das quais estão no setor industrial.

Pesquisadores da Kaspersky Lab, empresa de segurança que descobriu a campanha, a apelidaram de WildPressure. Ele usa uma família de malware que não possui semelhanças com nenhum código malicioso visto em ataques anteriores. Também está direcionado a organizações que não se sobrepõem a outras campanhas conhecidas.

Milum, como o malware é apelidado, é escrito em C ++ e contém dicas que sugerem que os desenvolvedores podem estar trabalhando em versões escritas em outras linguagens de programação. Embora o Milum use dados de configuração e mecanismos de comunicação comuns entre os desenvolvedores de malware, os pesquisadores acreditam que o malware e os alvos são únicos.

Atenção recebendo

“Uma campanha que aparentemente visa exclusivamente entidades no Oriente Médio (pelo menos algumas delas são relacionadas à indústria) é algo que atrai automaticamente a atenção de qualquer analista”, escreveu o pesquisador da Kaspersky, Denis Legezo, em um post publicado na terça-feira . “Quaisquer semelhanças devem ser consideradas fracas em termos de atribuição e podem ser simplesmente técnicas copiadas de casos conhecidos anteriores. De fato, esse ciclo de ‘aprender com invasores mais experientes’ foi adotado por alguns novos atores interessantes nos últimos anos”.

As amostras de Milum mostram uma data de compilação em março de 2019, um período de tempo consistente com a primeira infecção conhecida em 31 de maio de 2019. A Kaspersky viu Milum pela primeira vez em agosto passado.

O malware usa a cifra de criptografia RC4 com uma chave de 64 bits diferente para cada destino. Ele também usa o formato JSON para dados de configuração e para se comunicar com os servidores de controle por meio de HTTP POSTs. Os campos dentro dos dados JSON correspondem à linguagem C ++ e à extensão de arquivo .exe. Essa pista levou os pesquisadores a supor que versões de malware baseadas em outros idiomas estão em andamento ou possivelmente já existem. Até o momento, os pesquisadores coletaram três amostras quase idênticas, todas do mesmo país não divulgado.

O aplicativo malicioso existe como uma janela invisível da barra de ferramentas. O malware implementa funções em uma ameaça separada. Os pesquisadores não conseguiram acessar comandos dos servidores de controle, mas, analisando os manipuladores de comandos no malware, os pesquisadores conseguiram reunir o seguinte:

| Código | Significado | Recursos |

| 1 | Execução | Execute silenciosamente o comando recebido do intérprete e retorne o resultado através do canal |

| 2 | Servidor para cliente | Decodifique o conteúdo recebido no campo JSON “dados” e solte no arquivo mencionado no campo “caminho” |

| 3 | Cliente para servidor | Codifique o arquivo mencionado no campo “caminho” do comando recebido para enviá-lo |

| 4 | Informações do arquivo | Obter atributos de arquivo: oculto, somente leitura, arquivamento, sistema ou executável |

| 5 | Limpar | Gere e execute script em lote para excluir-se |

| 6 | Resultado do comando | Obter status de execução do comando |

| 7 | Informação do sistema | Valide o destino com a versão do Windows, arquitetura (32 ou 64 bits), host e nome de usuário, produtos de segurança instalados (com solicitação WQL “Selecione no AntiVirusProduct WHERE displayName” Windows Defender “) |

| 8 | Lista de diretórios | Obter informações sobre arquivos no diretório: oculto, somente leitura, arquivamento, sistema ou executável |

| 9 | Atualizar | Obtenha a nova versão e remova a antiga |

Quando os pesquisadores assumiram o controle de um dos servidores de controle da campanha, eles observaram principalmente computadores localizados no Oriente Médio se conectando. (Os pesquisadores acreditam que os endereços IP não localizados no Oriente Médio pertenciam a scanners de rede, nós Tor Exit e conexões VPN.) Alguns desses endereços IP do Oriente Médio pertenciam a organizações que ocupam os setores industriais. Milum recebe esse nome a partir de uma string encontrada em um dos nomes de arquivos executáveis, assim como nos nomes de classes C ++ dentro do malware.

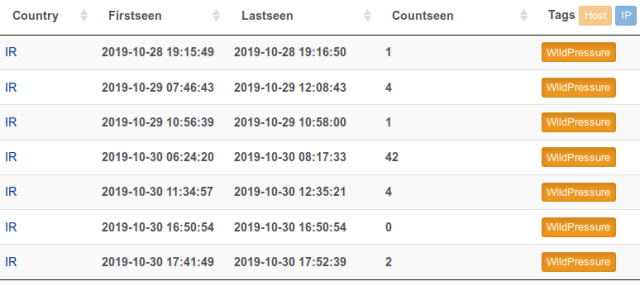

A captura de tela acima de um computador Kaspersky que se conecta ao servidor de controle de fundo de poço mostra apenas dispositivos baseados no Irã se conectando. O post de terça-feira não identificou os países de outras organizações infectadas.

Na última década, o Oriente Médio emergiu como um ponto de acesso para operações de hackers, com (para citar apenas quatro) um ataque direcionado a controles de segurança em instalações críticas de infraestrutura , uma operação norte-americana que dificultou a capacidade do Irã de atacar navios petroleiros , um disco destrutivo de limpeza contra uma empresa de gás da Arábia Saudita e o malware Stuxnet and Flame, direcionado ao Irã. A descoberta de WildPressure e Milum sugere que os ataques na região provavelmente não desaparecerão tão cedo.

Deixe um comentário